早上起来就见几个微信群在传 @lsp 8940 遭遇假 zoom 链接被盗 1 M usd( https://x.com/lsp8940/status/1871350801270296709 ),这让我想起 18 号我也遇到了类似的事,当时是一个老外私信我要合作,沟通了几次时间,然后约到晚上 9 点 zoom 会议里聊,到时间后老外给我发了一个会议室的链接,如下

https://app.us4zoom.us/j/8083344643?pwd= seyuvstpldar 6 ugeEtcGGury 936 qBCQr #success

(重要提示,这是个钓鱼链接, 不要点击!不要点击!不要点击! )

当时我看到这个链接后有些奇怪,这个域名是 us4zoom ,看着有些不正规,但是我之前没用过 zoom 也就不太确定,然后我就去 google 搜索和 perplexity 上查询,发现官网是 zoom.us,和骗子给的域名对不上。

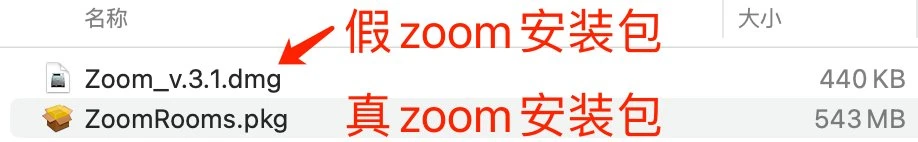

骗子给的链接会让下载一个安装包,下载完的文件有些小,和正常的安装包大小相差太多,如下

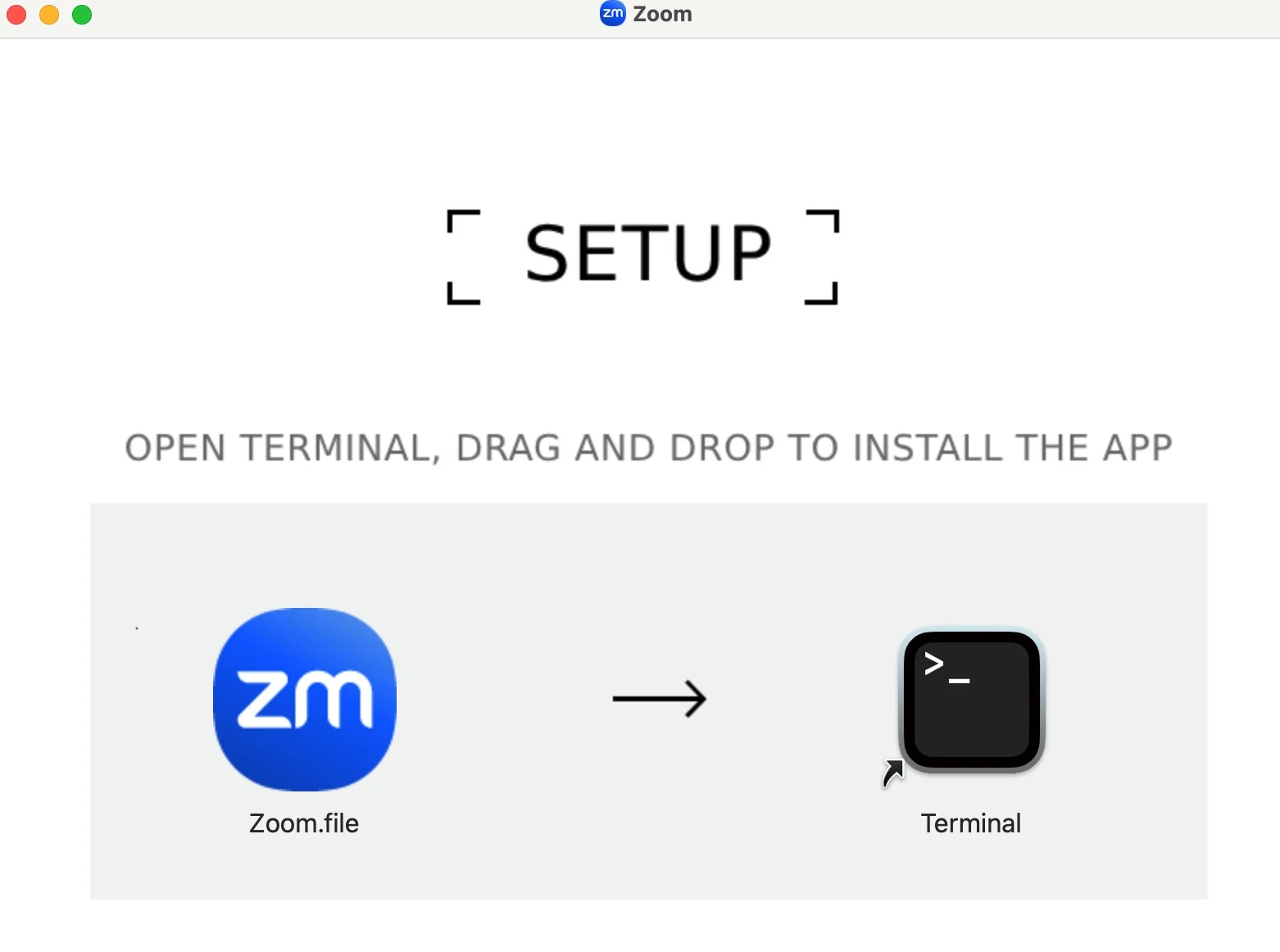

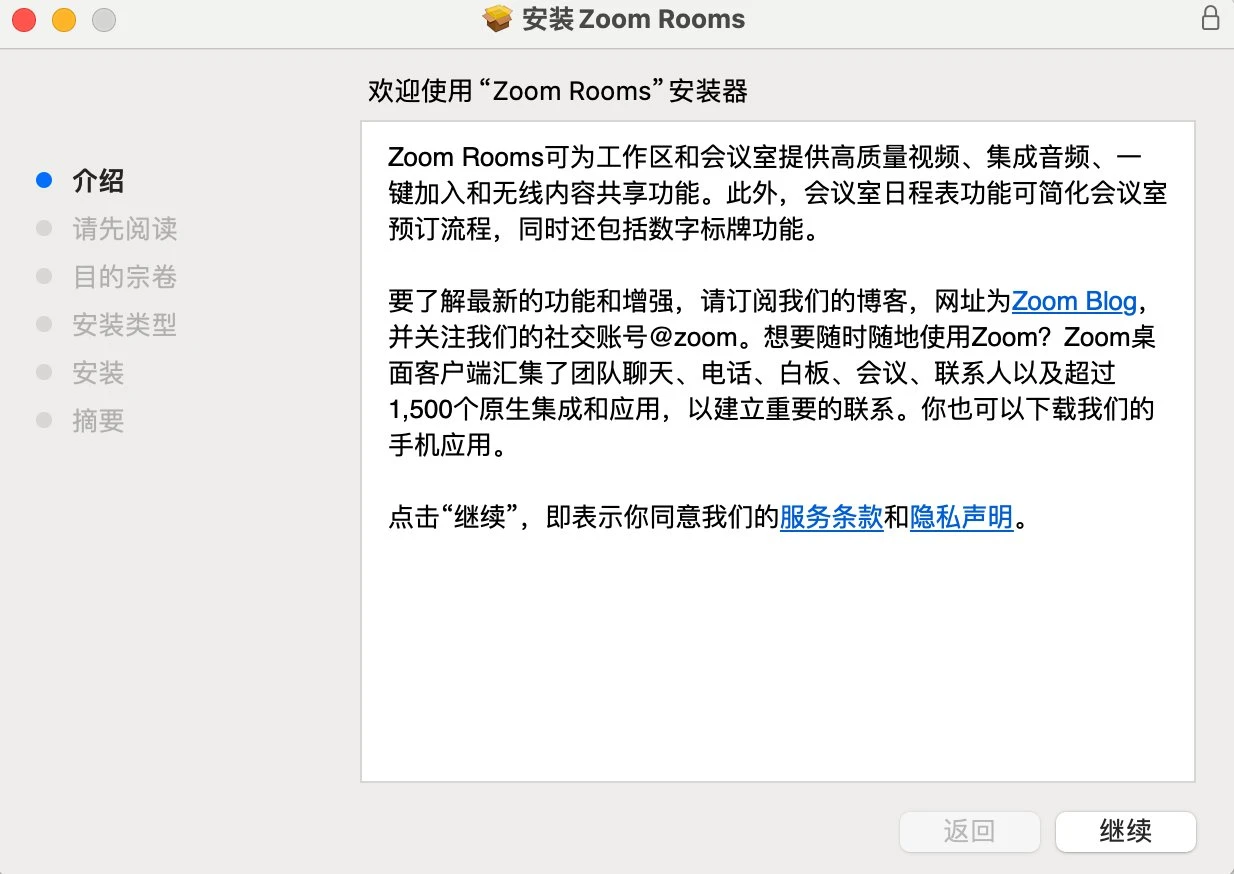

当打开假 zoom 安装包时就会发现一个明显的问题,正常的软件安装是基本是让你一路点“继续”,然后安装就结束了,比如真的 zoom 安装包安装时界面如图

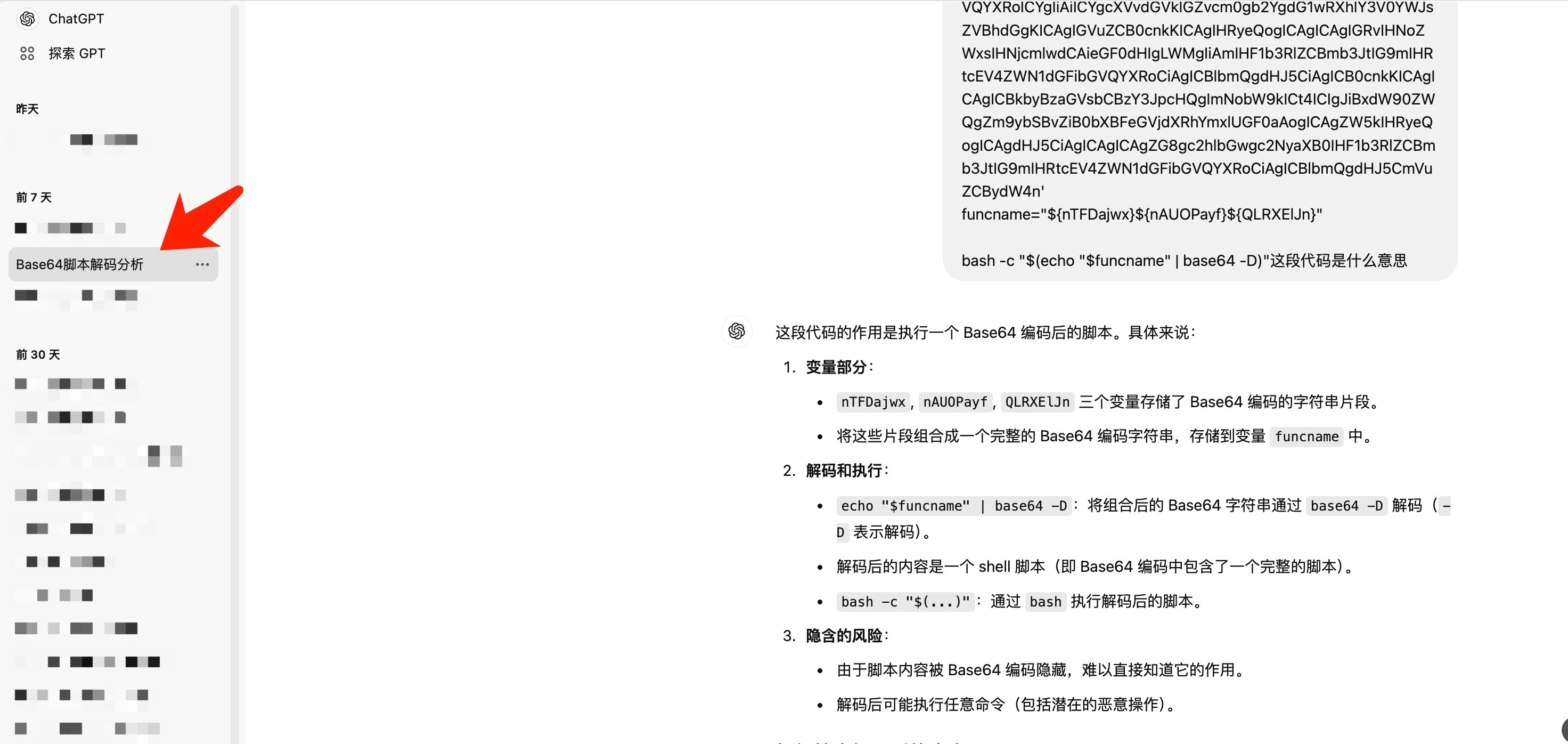

这是什么鬼,为什么要让我们把 Zoom.file 这个文件拖到终端里执行,这明显就有问题,我当时就用文本编辑器把 Zoom.file 打开,发现里面是一个 bash 的脚本,但是内容我完全看不懂,看着像是被加密了。

gpt 告诉我这段代码被 base 64 编码隐藏了,解码后发现这个脚本的主要作用就是从安装包中把木马文件.ZoomApp 复制到/tmp 目录中执行。这个木马文件因为被隐藏了,默认情况下是看不到的。

通过这次事件我们可以得出几个结论:

1、骗子是在广泛撒网, @cutepanda web3 今天也发推说遇到同样的骗局。

2、这是同一个骗子,通过 @lsp 8940 的复盘推文可以知道我俩收到的假 zoom 会议链接完全一样。

https://x.com/lsp8940/status/1871426071499100630

3、推特上陌生人的私信要慎重,特别是这个陌生人没有发过推文,你的共同好友没有关注过他。

4、浏览器的插件钱包密码尽量设置复杂些,这样当浏览器的插件文件被泄露时也能增加被破解的难度。

安全无小事,希望大家都不要踩坑。