保护你的资产-私钥泄露篇

前言

进入到WEB3的世界,毫无疑问我们离不开一个钱包,创建你的第一个钱包并想办法保存个人助记词的场景是否仍历历在目?

私钥是助记词的子集,也是一个钱包地址唯一的管理映射。有了私钥,任何人就有了打开其管理地址的潘多拉魔盒钥匙。

当你泄露了你的私钥/助记词,也就等于泄露你的"宝藏"。因此,私钥的泄露将导致钱包陷入被动状态,而一些狡猾的黑客也会用过各种手段尝试获取你的私钥并转移你的个人资产,本期就来和大家探讨一下私钥泄露的相关知识。

私钥

对于一个EOA账户,帐户由公钥和私钥加密对组成。 其作用在于证明交易实际上是由发送者签名的,并防止伪造。 对于个人而言,私钥是用来签名交易的密钥,所以它用于保障用户对帐户相关的资金进行管理。 您从未真正持有加密货币,您持有私钥–资金总是在以太坊的账本上。

私钥泄露

由于私钥长度较长,同时在使用钱包在WEB3世界的各种交互时,总会有意无意地使用到自己账户的私钥进而将其在网络上进行一些传输,可能的形式包括但不限于如下形式:

-

需要将私钥转发到自己的其他设备进行备份

-

需要将私钥防止在自己写的代码之中

-

需要将私钥发送给可信任的朋友

-

需要将私钥存储在网盘或书写在实体本子上

-

使用了其他用户公布出来的私钥还原的账户

从上述对于私钥的解释我们知道,对于一个账户的资产而言,拥有该账户的私钥就将拥有该账户的管理权。与此同时,如果用户泄露了自己的账户私钥,黑客将可以"丝滑地"转走其账户内的任意资产。

私钥泄露后将发生什么

首先,对于一个私钥而言,例如我们可以在metamask中利用私钥导入还原地址账户:

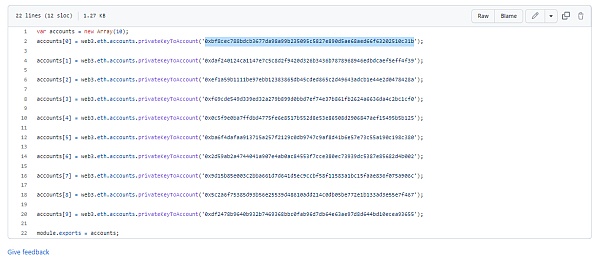

若用户A在上述不经意间通过自己写的代码将私钥泄露在了互联网上,例如如下的公共平台:

本文仅供相关手法披露与学习交流,请勿使用相关方法进行任何危险操作。本文也仅在自己创建的账户下进行

假设私钥泄露后--privateKey:

0xe096cbf3fd506f950dd323a459bd394b7bf1021607262d10bbde492d43a1f09f

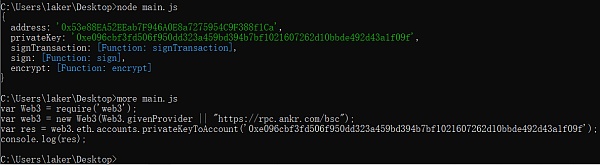

我们可以通过私钥直接还原账户地址:

还原后地址: 0x53e88EA52EEab7F946A0E8a7275954C9F388f1Ca

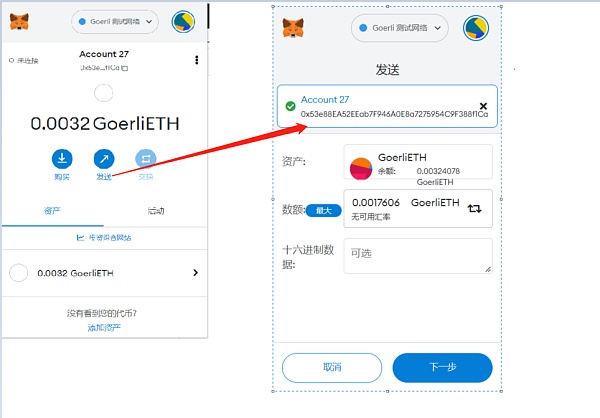

也可以通过在metamask中导入账户直接控制该账户进行相应的转账

导入后发现了该地址在Goerli Testnet Network存在测试ETH,便可直接将其转移:

进阶操作

在黑暗森林中,总会出现更多思路让你意想不到 。

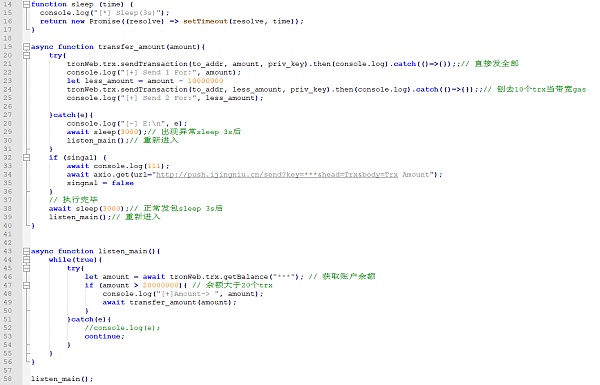

对于以下的方式在非常多的平台上已实现了自动化转账,若您的私钥被泄露在公开平台上,将在极短的时间内转走该账户的资产。

下图是针对波场链的自动化代码:

实际的过程中,攻击者甚至已实现了多种抢跑技术,如MEV技术/监控交易池+提高gas。

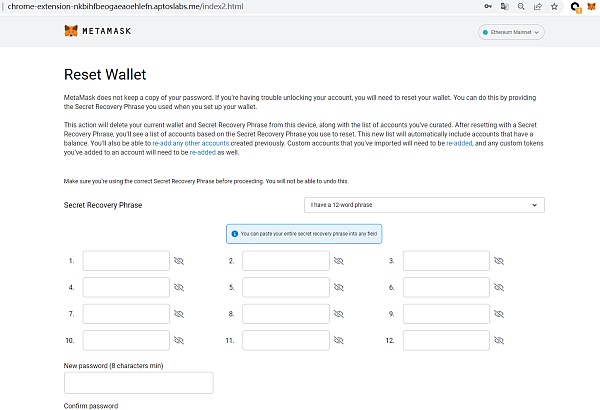

常见的,网络上目前也流传着各种对于私钥/助记词的钓鱼,当你打开一个网页,metamask被调起是一个很常见的事。

攻击者利用这个特性设计了不计其数的钓鱼网站如https://chrome-extension-nkbihfbeogaeaoehlefn.aptoslabs.me/index2.html

当你输入你的助记词,你的资产将被完全转走。

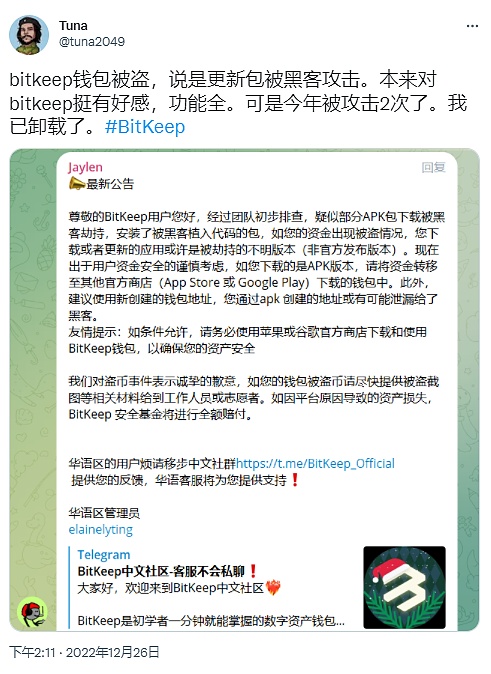

类似的,危险的第三方软件也成为攻击者可能盯上的目标,诸如前不久BitKeep的apk包被植入恶意的木马用以窃取钱包在创建后生成的助记词并上载到攻击者服务器:

除此之外,还存在一些地址账户会被主动公开用于钓鱼的攻击手法,其具有几类手法:

-

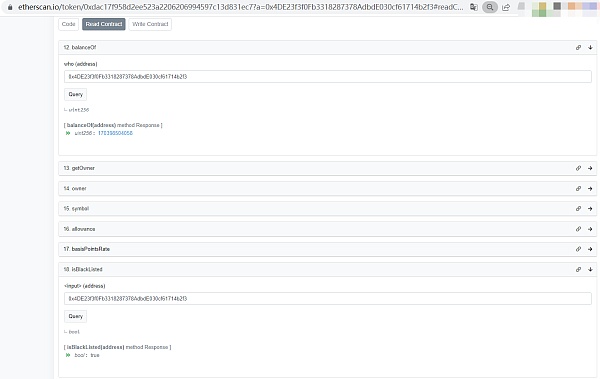

公开私钥的账户存在USDT,但资产被官方拉黑,ERC20无法被转走

-

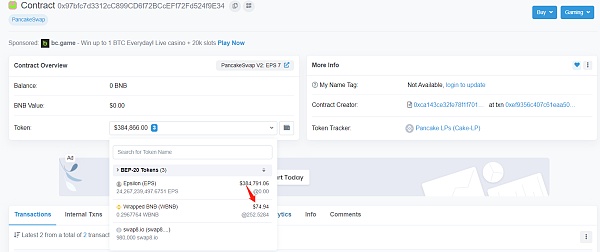

公开私钥的账户存在Token,该Token在区块链浏览器中显示价格极高,但实际的池子流动性已枯竭

-

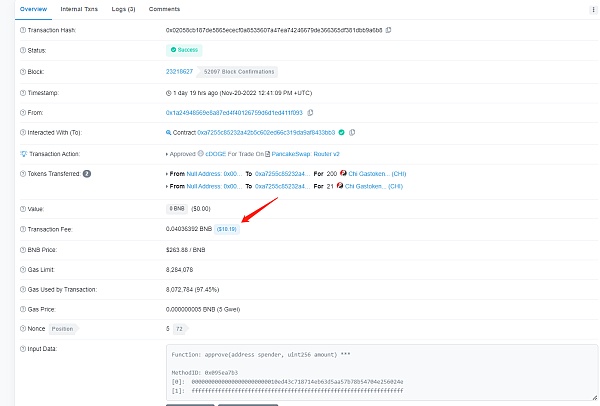

公开私钥的账户存在Token, Token存在流动性,但ERC20改写了普通用户的approve/transferFrom操作导致卖出操作的Gas被刻意提高制造CHI代币(钓鱼Token:0xA7255C85232A42B5c602ed66c319dA9af8433bb3)

对手可通过公布此类账户的私钥引诱其他用户去向该地址里转账平台币用于支付手续费如ETH。而实际的账户已处于监控软件的监控之下,当平台币转入,不会等到用户有时间反应将直接被转走(通常转走会与转入的交易的区块相同)。

后记

本文通过具体的用例展示了在区块链世界中若私钥泄露,用户的资产将以怎样的形式被转走。同时还给大家介绍了几类黑暗森林中的钓鱼进阶手法。希望读者在遇到这些"陷阱"时能够更好的分辨,同时更为有效和安全的保护自己的私钥不被泄露。尽管处在熊市的时期,黑客也绝不会心慈手软,因此需要大家更加谨慎小心的保护好个人资产!