平均每月1次攻击,涉及资金1.2亿美元,2020年DeFi攻击大盘点

DeFi是2020年加密经济秀上的明星,总体而言,这将是加密货币具有历史意义的一年。话虽如此,2020年也出现了新一波复杂的攻击者,他们来探查并窃取年轻的DeFi项目持有的代币。让我们回顾一下今年最大规模、最“成功”的DeFi攻击。

(译者注:本文为攻击事件的简要回顾,具体内容可参考正文详情回顾链接。)

bZx的第一个漏洞——2月15日

攻击类型:漏洞利用

损失金额:约35.6万美元

找回资金:无

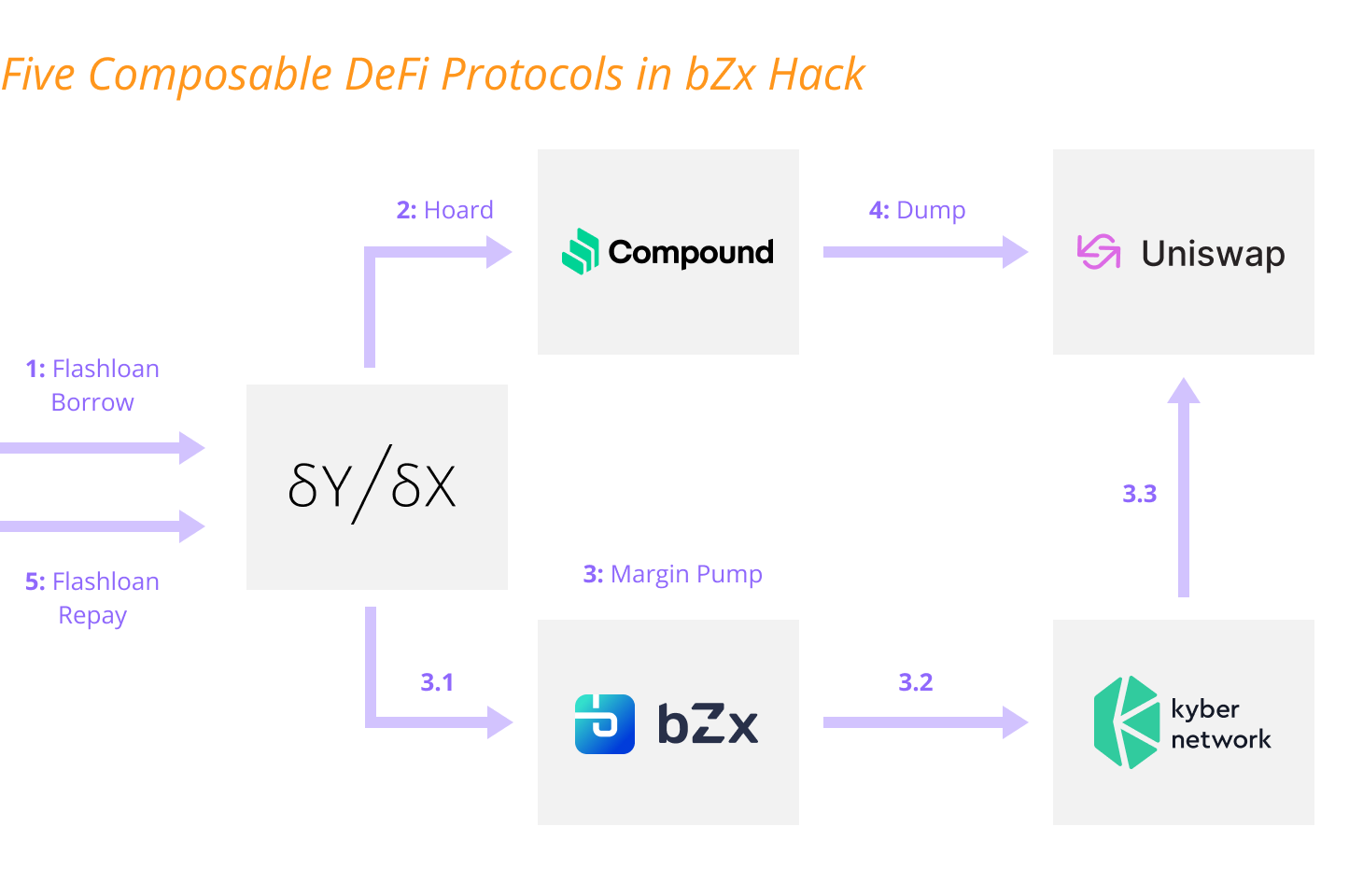

在这次攻击中,罪犯通过dYdX使用闪电贷启动了一个无需许可的“拉高出货”计划,涉及WBTC和bZx、Compound、KyberSwap和Uniswap项目。随后的操作使攻击者可以获得超过1200 ETH逃之夭夭。

(bZx攻击中5个可组合的DeFi协议,来源:派盾)

后续的bZx预言机快速攻击——2月18日

攻击类型:预言机操控

损失金融:约66.6万美元

找回资金:无

详情回顾

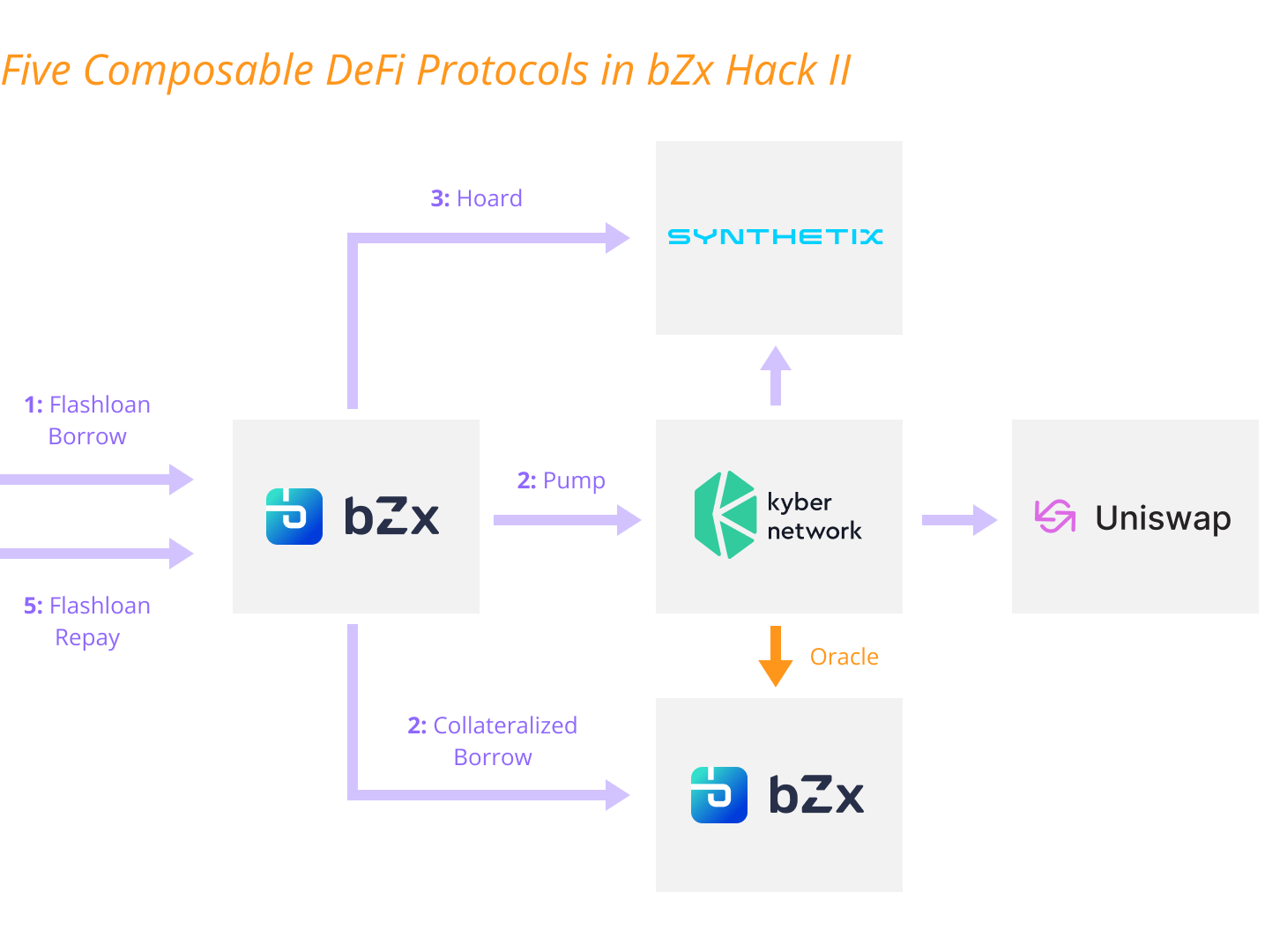

在bZx第一次遭受攻击的几天后,攻击者对协议发起了另一次闪电贷攻击。这次涉及对Synthetix的sUSD代币的预言机操控,攻击者同样拉升了sUSD代币价格,然后从bZx借出了ETH。

(第二次bZx攻击中5个可组合的DeFi协议,来源:派盾)

Uniswap和Lendf.me重入攻击——4月18-19日

攻击类型:通过imBTC的重入

损失金额:超过2500万美元

找回资金:约2500万美元

详情回顾

2020年4月,imBTC发行方Tokenlon处于两次重入攻击的中心,第一次针对Uniswap V1(损失金额较小),第二次从dForce的Lendf.me协议窃取2500万美元。这次DeFi攻击围绕着ERC-777的“hook”机制展开,如果将代币存入本身不会消除hook的协议中,那么就可能导致代币被恶意合约利用。值得注意的是,Lendf.me攻击者在他们的IP地址和其他身份信息被揭露后,最终返还了从该协议窃取的代币。

Bancor大营救——6月18日

攻击类型:无限批准+公开方法可见性

损失金额:约13.5万美元

找回资金:约13.5万美元

详情回顾

Bancor网络的这个严重漏洞意味着,许多用户会毫不怀疑地无限批准一个智能合约,而这个合约可能会让任何人都可以公开窃取Bancor用户的资金。在与白帽黑客的合作中,Bancor发现了这个漏洞,并立即试图“利用”它,以防止恶意代理首先做同样的事情。自动化的抢先交易机器人意外加入了其中,在不知情的情况下帮助Bancor节省了资金,这些机器人的持有者立即将这些资金归还给了Bancor。

Balancer的通缩攻击——6月28日

攻击类型:通缩代币

损失金额:约52.2万美元

找回资金:无

详情回顾

在这次事件中,一个非常聪明的DeFi黑客对Balancer发起了一场复杂的闪电贷攻击。黑客通过以太坊隐私解决方案Tornado.cash进行交易。该计划本身针对的是STA和STONK通缩型代币及其交易费用机制,这使得黑客盗取价值50万美元的ETH、LINK、SNX和WBTC。

Opyn的双重行权——8月5日

攻击类型:漏洞利用

损失金额:约37.1万美元

找回资金:无

详情回顾

DeFi期权协议Opyn是这次黑客攻击的受害者,黑客利用漏洞“双重行权”了这个项目的oToken。Opyn迅速修补了这个攻击向量,但这次攻击仍然导致智能合约被盗了超过37万美元的USDC抵押品。

bZx的iToken复制事件——9月15日

攻击类型:漏洞利用

损失金额:约800万美元

找回资金:约800万美元

详情回顾

在这次攻击中,黑客利用bZx的iToken系统代码中的漏洞“人为地增加他的余额”。这一事件凸显了智能合约审计并不能保证DeFi完全安全,就像在此前bZx被攻击之前其实已经通过了派盾和Certik的审计。幸运的是,bZx成功从攻击者那里收回了所有丢失的资金。

Eminence预言机攻击——9月29日

攻击类型:预言机操纵

损失金额:约1500万美元

找回资金:约800万美元

详情回顾

Eminence Finance是由Yearn创造者Andre Cronje开发的一款基于NFT的游戏,在其开发者宣布有关该项目的信息之前就已经吸引了大量链上关注。这导致DeFi degens模仿这个项目,把谨慎抛到风后,创造了一个相当大的代币宝库,一个黑客通过闪电贷驱动的预言机操纵攻击迅速窃取资金。攻击者最终归还了1500万美元赃款中的800万美元,这些赃款是通过社区退款机制分配的。

Harvest Finance预言机攻击——10月26日

攻击类型:预言机操纵

损失金额:约2400万美元

找回资金:约250万美元

详情回顾

10月下旬,收益聚合协议Harvest Finance遭受了一次预言机操纵攻击,攻击者通过窃取的代币获得了超过2400万美元。具体来说,该协议的USDC和USDT机枪池是DeFi攻击的目标,主要集中在Curve.fi Y池的无常损失。

Cheese Bank劫案——11月6日

攻击类型:预言机操纵

损失金额:约330万美元

找回资金:无

详情回顾

去中心化的自治银行Cheese Bank因一次复杂的闪电贷攻击,被盗了价值超过300万美元的Dai、USDC和USDT。

Akropolis攻击——11月12日

攻击类型:漏洞攻击+重入

损失金额:约200万美元

找回资金:无

详情回顾

攻击者利用重入攻击,结合Akropolis项目存储池中的一个漏洞,窃取了价值200万美元的Dai稳定币。在攻击发生之前,Certik、Pessimistic和SmartDec已经对这个池子进行了审计,这再次提醒我们,审计并不能绝对保证DeFi安全。

Value DeFi预言机攻击——11月14日

攻击类型:预言机操纵

损失金额:约750万美元

找回资金:约200万美元

详情回顾

11月,收益聚合协议Value DeFi发现其中心化预言机被利用,其MultiStables机枪池被抽干。就在这一事件发生之前,Value DeFi刚刚发布了一个自命不凡的声明,称其优势之一是安全性更高。在攻击之后,该项目团队宣布了与去中心化预言机网络 Chainlink整合的计划。

Origin Dollar重入攻击——11月17日

攻击类型:漏洞利用+重入攻击

损失金额:约770万美元

找回资金:无

详情回顾

11月,稳定币项目Origin Dollar也成为了闪电贷攻击的受害者。攻击者使用恶意合约制造了大量的OUSD。事件发生后,Origin Dollar团队悬赏100万美元寻找相关线索。

Pickle Finance的*****烦——11月22日

攻击类型:漏洞利用

损失金额:约1970万美元

找回资金:无

详情回顾

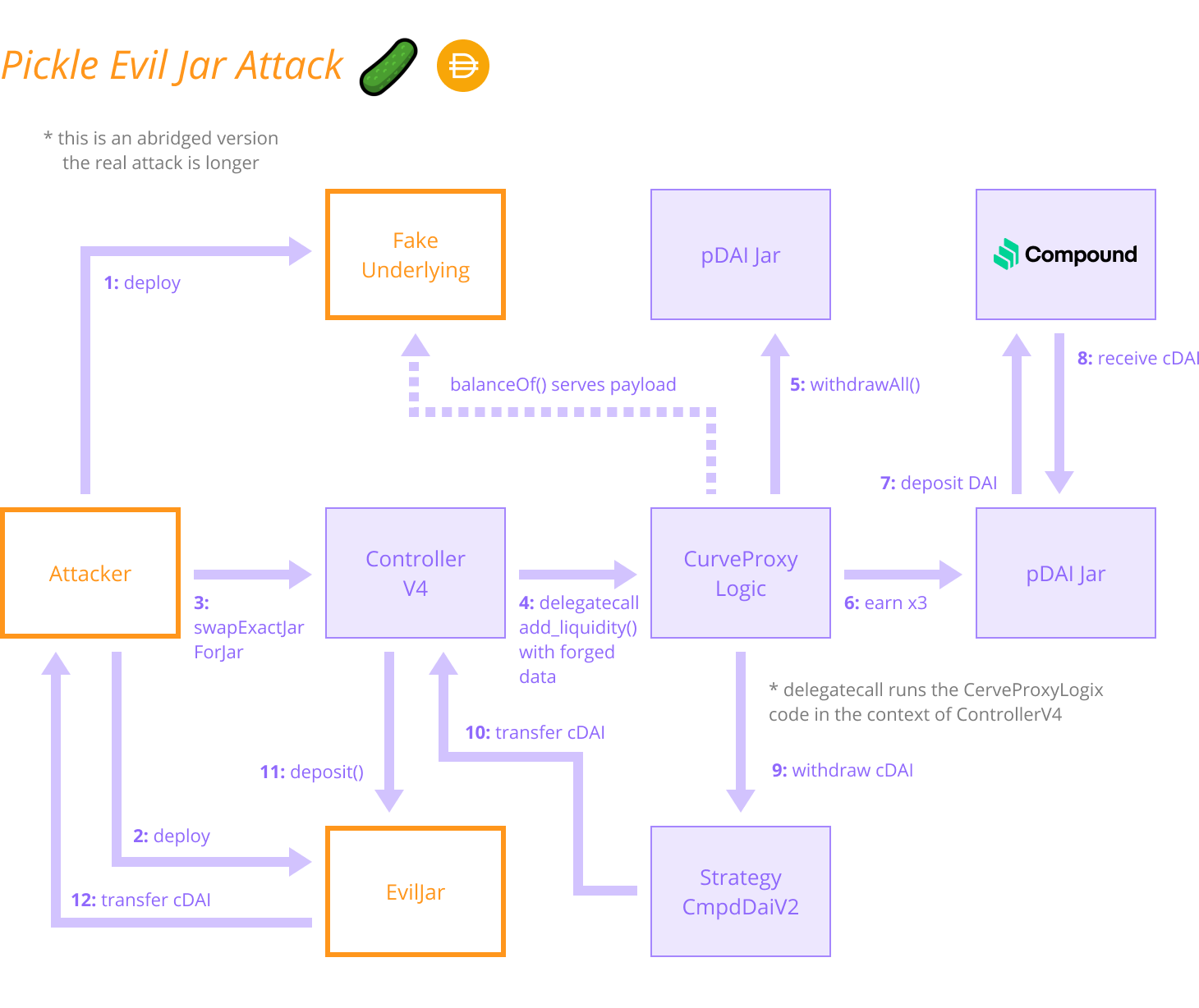

去年11月,收益聚合协议Pickle Finance的pDAI PickleJar被盗走近2000万Dai。这次复杂的攻击是攻击者在pDAI系统中安装一个“Evil Jar”来进行的,这个Jar被用来盗取pDAI的资金。

(Pickle的Evil Jar攻击,来源:banteg)

Warp Finance预言机攻击——11月22日

攻击类型:预言机操控

损失金额:约770万美元

找回资金:约585万美元

详情回顾

DeFi借贷平台Warp Finance在预言机操控中遭到攻击,被盗取超过700万美元的资金。由于该项目设计的一个奇怪之处,其团队能够取回被攻击者用作抵押品的币,即价值585万美元的ETH/DAI LP代币。

总结

上述攻击事件涉及的被盗资金超过了1.2亿美元。2020年是DeFi的繁荣之年,随着该行业的崛起成为人们关注的焦点,攻击者也相应地将注意力转向了这一领域。从上面的攻击中可以清楚地看出,攻击DeFi协议并没有单一的方法,而是一些常见的攻击向量,导致一些年轻的DeFi项目沦为了牺牲品。到目前为止,这些日益增长的攻击造成的损失还不是灾难性的。然而,随着生态系统的持续发展和总锁仓量的膨胀,设计的资金将变得更多,攻击将更有利可图。至少可以预计,2021年将会看到更复杂的DeFi攻击。

原文:https://defiprime.com/hacks2020